Bis vor einer noch nicht so langer Zeit, gab es eine große Hürde bei der Einführung von Intune in Unternehmen, es war nämlich nicht möglich Gruppenrichtlinien (GPO´s) auf den Intune verwalteten Geräten zu verteilen. Dieses Defizit wurde nun von Microsoft behoben, mit den ADMX backed policies ist es nun möglich, diese Lücke zu füllen.

In vielen Kundensituationen kommt es immer wieder vor, das Kunden Zertifikate an mobile Geräte senden möchten, um mit Ressourcenzugriffsprofilen (WLAN, S / MIME etc.) zu arbeiten und den Zugriff über ein Zertifikat aus der internen CA abzusichern. Aus der Sicht der Sicherheit aber nicht den NDES (Network Device Enrollment Server), der ja über das SCEP Protokoll arbeitet, über eine URL im Internet publizieren möchten.

Microsoft Intune verfügt hierfür über eine weniger bekannte PKCS # 12 (PFX)

Ein kleiner Überblick über das Microsoft Rechenzentrum.

Wenn Daten zu einer Exchange-Datenbank hinzufügt werden, erhöht sich damit zwangsläufig die Größe der Microsoft Exchange Datenbank. Wenn jedoch Postfächer gelöscht werden, nimmt die Größe der Microsoft Exchange-Datenbank nicht unbedingt ab - sie bleibt gleich.

Eine häufige Anforderung von Kundenseite ist die Frage nach einer Delegierung von Postfachberechtigungen zwischen OnPremise und Cloud-Benutzern. Bislang konnte dies nur verneint werden, bislang denn seit Ende April wird diese Funktion im Office 365 Tenanten freigegeben.

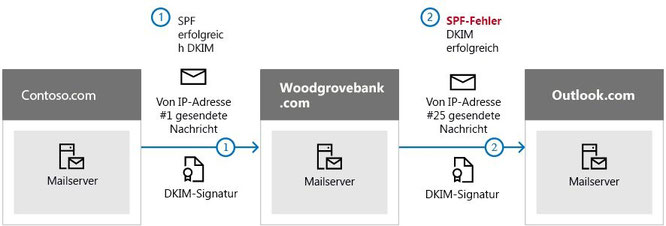

Die E-Mail-Sicherheit sollte für jedes Unternehmen grundsätzlich die oberste Priorität haben. Da das SMTP-Protokoll von Hause aus wenig bis gar keine Sicherheit bietet, wird auf Frameworks und Erweiterungen vertraut, um die Sicherheitsfunktionen bereitzustellen. Nachfolgend erfahren Sie, welche das sind, wie sie funktionieren und wie Sie damit Ihr Unternehmen schützen können.

Eine der wichtigsten Anforderungen seit der Veröffentlichung von Microsoft Planner war es, die Möglichkeit Planner-Aufgaben mit Outlook zu synchronisieren.

In Microsoft Exchange-Software liegt eine Sicherheitslücke bezüglich Remotecodeausführung vor, wenn die Software Objekte im Speicher nicht ordnungsgemäß verarbeitet werden. Ein Angreifer, der die Sicherheitslücket erfolgreich ausnutzt, kann im Kontext des Systembenutzers beliebigen Code ausführen. Ein Angreifer könnte damit dann Programme installieren; Anzeigen, Ändern oder Löschen von Daten oder neue Konten erstellen.

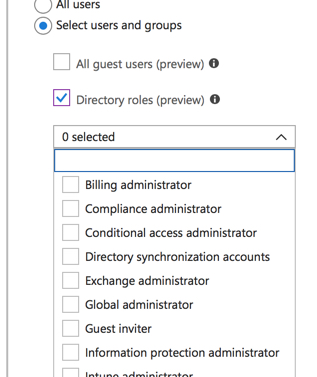

Eine aktuelle Umfrage zeigt das nur ein Bruchteil der Office 365 Administratoren die MFA fürs Office 365 einsetzen bzw. aktiviert haben. Der Hauptgrund dafür das die MFA aktiviert wird ist, dass die MFA dem Endbenutzer ein Ärgernis ist. Viele Administratoren beschweren sich auch darüber das es eine fehlende MFA-Unterstützung in den verschiedenen PowerShell-Modulen gibt. Dieses Problem ist meines Erachtens ein mittlerweile gelöstes Problem. Die Unternehmen die die MFA für ihre Benutzer...

Microsoft hat nun mitgeteilt dass das Mail-Flow Insights in Kürze im Office 365 Security & Compliance Center verfügbar sein wird. Des weiteren soll die Mail-Flow Insights optimiert werden, um die Produktivität von Administratoren zu verbessern. Derzeit befindet sich Microsoft noch in der Bereitstellungsphase. Ab dem 14. Mai soll die Funktion bereitstehen. Wofür dient es? Administratoren können das Mail-Flow-Dashboard im Office 365 Security & Compliance Center verwenden, um Trends...