Bis vor einer noch nicht so langer Zeit, gab es eine große Hürde bei der Einführung von Intune in Unternehmen, es war nämlich nicht möglich Gruppenrichtlinien (GPO´s) auf den Intune verwalteten Geräten zu verteilen. Dieses Defizit wurde nun von Microsoft behoben, mit den ADMX backed policies ist es nun möglich, diese Lücke zu füllen.

GPO in Intune sind nun möglich

Für viele Unternehmen stellte sich beim Einsatz von Intune – z.B. zur Gewährleistung von Compliance Anforderung – bisher die Hürde, dass keine Gruppenrichtlinien bzw. Registry-Einträge durch Intune möglich waren. Gerade wenn eine Mischumgebung aus hybrid-verwalteten Geräten und Geräten mit reinem Azure AD join zum Einsatz kamen.

In diesem Fall musste eine Doppelpflege vorgenommen werden, auf der einen Seite On-Premise in Form von GPO Einstellungen und auf der anderen Seite Einstellungen in Intune. Die Problematik dabei ist nur, das mit den GPO´s mehr Einstellungen möglich sind.

MODERNE RICHTLINIEN & MONITORING

Mit den in Windows 10 integrierte Microsoft Configuration Service Providers (CSPs), welche nun im Systemkern vorhanden sind, womit die Anwendung von OMA-URI-Einstellungen (Open Mobile Alliance Uniform Resource Identifier), wie in den mobilen Plattformen Android und iOS, ermöglicht werden.

Dieses Verfahren hat einen großen Vorteil: Richtlinienanwendungen – bzw. eine Einstellung daraus – lässt sich nun zentral über die Intune-Console monitoren.

Microsoft Intune setzt hierbei zudem auf ein mehrstufiges Verfahren zur Richtlinien-Prüfung: Zum einen meldet der Client zurück, ob eine Richtlinie erfolgreich angewendet werden konnte. Über eine separate Konformitätsrichtlinie wird zudem geprüft, ob das Endgerät zu den Richtlinien kompatibel ist, die man zur Wahrung eines Sicherheitsstands im Unternehmen definiert hat. Ist das Gerät aus der Sicht der Security nicht kompatibel – etwa weil es nicht verschlüsselt ist oder ein Viren-Infekt nicht behoben werden konnte –, so wird es z.B. von den Office 365 Diensten ausgesperrt.

Eine Konfigurationsprüfung und die Konformität zu trennenstellt sich durchaus als sinnvoll dar: Es wäre falsch, einen Nutzer auszusperren, nur weil vielleicht das Hintergrundbild falsch gesetzt wurde.

Das Intune bietet zwar schon recht viele Einstellungen an, die auch über Schalter aktiviert werden können, aber über die ADMX backed policies werden diese Möglichkeiten nun deutlich erweitert.

Einstellungen in Microsoft Intune

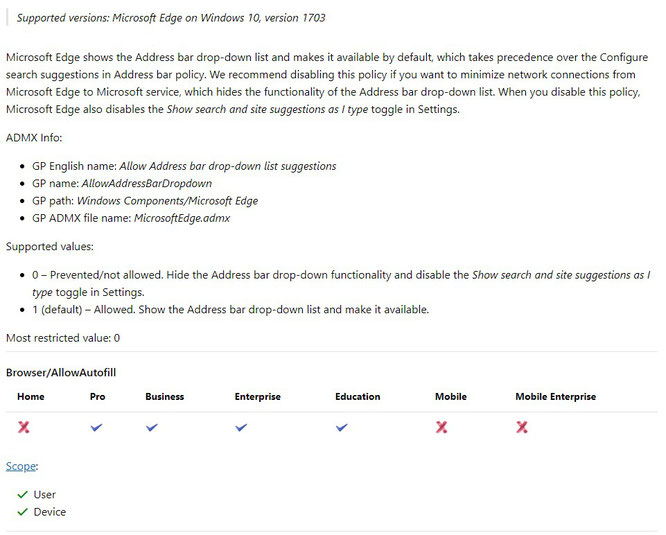

Microsoft führt eine umfangreiche Dokumentation bereits importierter CSP-Einstellungen. Für diese CSP-Settings ist beschrieben in welcher Windows Version sie zur Verfügung stehen, in welcher ADMX-Datei sie zu finden sind und wie die ID der einzelnen Optionen lauten.

Importieren von ADMX Backed Policies

Die Gruppenrichtlinien werden in sog, ADMX-Dateien sowie deren Beschreibung in den dazu zugehörigen Sprachdateien ADML, abgespeichert, Microsoft Intune kennt bereits viele davon.

Andere Gruppenrichtlinien, wie z.B. die für OneDrive oder Google Chrome, müssen jedoch auch erst auf dem On-Premise Microsoft Windows Server importiert werden.

Nun bestand die Herausforderung darin, den Client so zu konfigurieren, das dieser nach einer bestimmten Zeit den Bildschirmschoner aktiviert und bei reaktivierung des Desktops ein Passwort abgefragt werden sollte.

Diese Einstellungen befinden sich in der Power.admx, zu finden ist diese Datei im Windows Verzeichnis, im PolicDefinitions Ordner.

Damit diese ADMX-Datei in Intune verwendet werden kann, muss im ersten Schritt eine benutzerdefinierte Konfigurationsrichtlinie in Intune erstellt werden, die zunächst die Policy Definition importiert und dann die ausgewählte Einstellung beim Client setzt.

Hierzu wird unter Device configuration - Profiles ein neues Profil erstellt

Nachfolgend werden die Felder gefüllt:

Name: Hier wird ein Aussagekräftiger Name definiert

Description: Optionale Beschreibung

Plattform: Hier wird Windows 10 ausgewählt

Profile type: Custom

Die Einstellungen werden nun im Menü Settings aufgerufen:

Im sich dann öffnenden Fenster, ist nun möglich mit einem Klick auf Add sogenannte "Custom OMA-URI Settings" zu definieren.

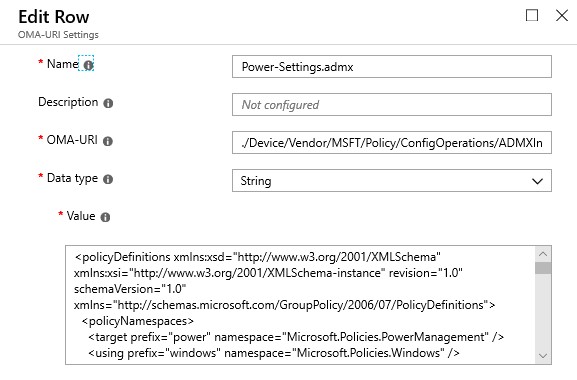

Nach dem Klick auf Add, müssen nun OMA-Uri Einstellungen vorgenommen werden:

Hierbei wird als URI ein Pfad vorgegeben, der angibt unter welchem Pfad die ADMX-Inhalte abrufbar sein sollen.

Das URI Schema ist dabei wie folgt

./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/<Thema>/Policy/<Bezeichnung>

und damit ein gewisses Maß frei anpassbar

Als Beispiel

./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/Power-Settings/Policy/Power-ADMX

Der Datentyp ist Zeichenfolge und als Wert muss der Inhalt der Power.admx-Datei ab dem Bereich

<policyDefinitions xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" revision="1.0" schemaVersion="1.0" xmlns="http://schemas.microsoft.com/GroupPolicy/2006/07/PolicyDefinitions">

<policyNamespaces>

<target prefix="power" namespace="Microsoft.Policies.PowerManagement" />

eingefügt werden.

Dazu kann die Datei einfach in einem Editor geöffnet und der Inhalt kopiert werden.

Anschließend auf OK und Abspeichern nicht vergessen. Sobald die Policy Definition importiert wurde, können die Richtlinien daraus verwendet werden. Die Richtlinien für das Abschalten des Monitors befindet sich in der Power.admx in den Werten:

VideoPowerDownTimeOutAC_2

und

VideoPowerDownTimeOutDC_2

Der erste Wert ist für den Monitor (bei Notebooks), wenn das Notebook an Strom angeschlossen ist und der zweite Wert für das Notebook wenn kein Strom angeschlossen ist.

In der ADMX-Datei findet sich die ID dieser Richtlinie, sowie deren Konfigurationsparameter.

Die ID der Richtlinie wird entsprechend ihrem Parent-Pfad an die erstelle URI angehangen. In diesem Fall befindet sich die Richtlinie auf oberster Ebene, sodass die OMA—URI wie folgt lautet:

./Device/Vendor/MSFT/Policy/Config/Power-ADMX~Policy~PowerVideoSettingsCat/VideoPowerDownTimeOutAC_2

Als Wert der Zeichenfolge wird nun definiert, dass ACSettingIndex mit 180 belegt wird. Also das der Bildschirm noch 180 Sekunden abgeschaltet wird.

<Data id="ACSettingIndex" Value="180"/>

Das gleiche wird mit allen anderen Einstellungen gemacht, nur bei den Werten wo etwas aktiviert werden soll, wird der Wert wie folgt gesetzt:

<enabled/>

<Data id="DCSettingIndex" Value="1"/>

That´s it. Sobald dann das Profil den Geräten zugewiesen wurde, sollten die Einstellungen greifen.

Kommentar schreiben